Newsletter FMH sur la cybersécurité 1 / 2022

Nous nous réjouissons de votre inscription à la newsletter de la FMH sur la cybersécurité. Celle-ci permettra à la FMH de diffuser des informations au sujet des cybermenaces, qui gagnent toujours plus en importance pour les médecins. Ces informations ne remplacent cependant en rien la consultation d’une conseillère ou d’un conseiller en protection des données ou en sécurité informatique. Nous vous souhaitons une bonne lecture !

Les ransomwares sont plus que jamais actuels

La cyberattaque qu’a connue un cabinet de groupe neuchâtelois en mars 2022 illustre bien le fait que les attaques systématiques perpétrées par des cybercriminels peuvent également toucher des établissements de santé. Les hackers ont eu ici recours à un rançongiciel (ransomware) qui a la capacité de chiffrer les données du cabinet et de les rendre inaccessibles. Les criminels exigent ensuite le versement d’une rançon pour lever le blocage des données. L’attaque du cabinet de groupe neuchâtelois a été menée par un gang aux manettes d’un ransomware dénommé LockBit-2.0. Ce gang développe ses propres ransomwares, qui utilisent une multitude de techniques, et les propose en tant que service dans un réseau de partenaires. Les pirates laissent toujours une demande de rançon dans les répertoires concernés des systèmes des victimes, avec des instructions sur la procédure à suivre pour obtenir le logiciel de déchiffrement. Même si vous disposez d’un système de sauvegarde fonctionnel et que vous pouvez restaurer les données, les systèmes (dossiers médicaux électroniques) ne seront pas disponibles ou seulement de manière limitée pendant plusieurs jours. En outre, les pirates ont souvent un plan B pour le cas où les victimes auraient pris leurs précautions et qu’il existerait une sauvegarde actuelle qui pourrait être récupérée : ils menacent également de publier sur le site LockBit les données exfiltrées des victimes et exigent le versement d’une rançon pour empêcher ces actions. Mais la situation devient encore plus problématique lorsque les pirates parviennent à chiffrer également les sauvegardes et qu’il n’y a plus aucune possibilité de restaurer les données [1].

Entre-temps, le gang a lancé LockBit-3.0 et investit ainsi ses bénéfices dans son propre programme de récompenses (bug bounty ou « prime aux bugs » en français). Il appelle les cybercriminels à identifier des vulnérabilités sur son site web, des erreurs dans le cryptage du ransomware ou des failles dans l’infrastructure Tor (réseau anonyme, « Darknet ») [2]. Le Centre national pour la cybersécurité (NCSC) fournit des recommandations et des listes de contrôle qu’il convient de respecter en cas d’incident lié à un ransomware [3, 4]. Vous trouverez de plus amples informations sur les mesures de protection ainsi que sur les mesures à prendre après un incident sur le site web de l’initiative « No More Ransom ».

Malwares

Actuellement, les cybercriminels ont à nouveau régulièrement recours à des échanges de courriels volés pour s’adresser directement aux collaboratrices et collaborateurs, dans le but de diffuser des logiciels malveillants (malwares ou « maliciels » en français). Le maliciel QuakBot, qui a sévi cette année en Suisse, incite les collaboratrices et collaborateurs contactés à cliquer sur un lien (fichier LNK) ou à ouvrir une pièce jointe. Derrière ce lien se cache un fichier (souvent un fichier ZIP nécessitant la saisie d’un mot de passe) qui infecte l’ordinateur avec QuakBot. Par suite de l’infection, les données de l’entreprise font souvent l’objet d’un chiffrement et les entreprises sont invitées par les pirates à payer une rançon. Comme pour les ransomwares, il existe pour ce type de cyberincidents des plateformes telles qu’Emotet, qui peuvent télécharger ou activer une série de logiciels malveillants. Les maliciels se propagent en relevant et envoyant les relations de contact et le contenu des e-mails depuis les boîtes aux lettres des systèmes infectés. Grâce à l’utilisation des adresses, de l’objet ou de la formule de politesse, les e-mails envoyés semblent authentiques. Même si l’expéditeur est prétendument connu, les collaboratrices et collaborateurs des cabinets médicaux devraient se méfier des fichiers joints aux e-mails, notamment des documents Office et des liens qu’ils contiennent. En cas de doute, il est conseillé de chercher le contact direct avec l’expéditeur de l’e-mail suspect et de vérifier l’authenticité de son contenu.

Outre des recommandations sur la manière de faire face aux logiciels malveillants [5], le NCSC met à disposition un site internet permettant de signaler les e-mails suspects [6]. La FMH recommande également aux collaboratrices et collaborateurs des cabinets médicaux de faire preuve de prudence concernant les e-mails qui semblent provenir à première vue de sources fiables.

Phishing et smishing

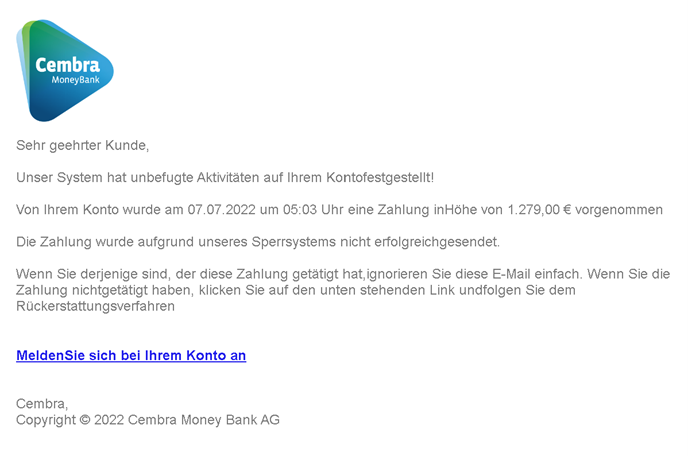

Le phishing (ou « hameçonnage » en français) est une méthode par laquelle les cybercriminels tentent de récupérer des données confidentielles telles que les données d’accès, les mots de passe ou les données de cartes de crédit. La victime reçoit un e-mail l’invitant à saisir des données confidentielles. Le contenu de ces e-mails peut être des factures ou une demande de confirmation ou de mise à jour de son compte d’utilisateur.

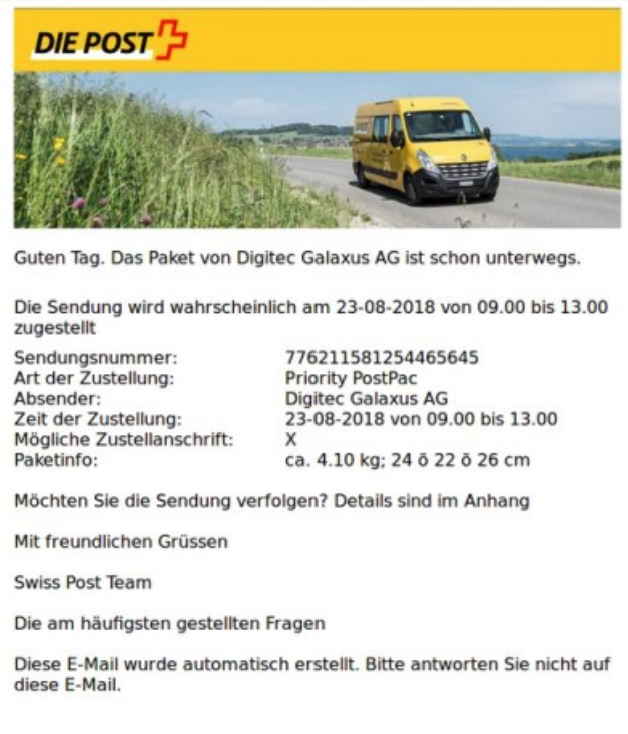

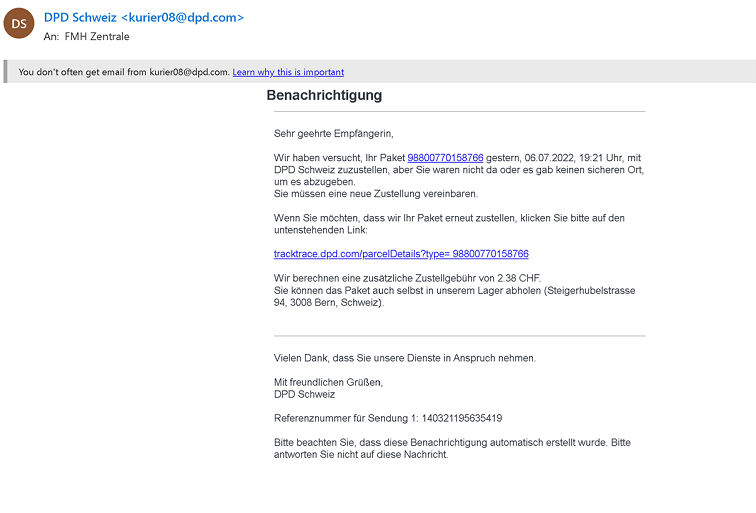

Actuellement, des e-mails sont régulièrement envoyés prétendant une livraison du service de colis DHL, un nouveau message de la banque UBS ou une facture Swisscom payée en double. Ces derniers mois, il y a également eu des tentatives de phishing n’envoyant pas de lien mais demandant un rappel téléphonique. Les pirates tentent d’instaurer la confiance lors de cet appel avant d’envoyer un e-mail à la victime avec un lien vers un site de phishing [7].

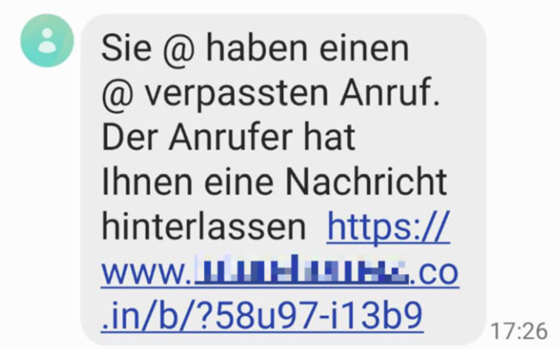

Le phishing par SMS (smishing) est une autre forme d’escroquerie consistant à inviter les utilisateurs de smartphones à ouvrir une page Web en leur envoyant des messages SMS. Les cybercriminels déguisent le logiciel malveillant, par exemple en une application d’une entreprise logistique connue comme FedEx ou DHL, soi-disant nécessaire pour le suivi des colis.

Vous trouverez d'autres exemples de phishing/smishing sur le site internet de la police vaudoise : cybercrimepolice.

Recommandations de la FMH

La FMH conseille aux médecins de suivre ses recommandations en matière de sécurité informatique, disponibles sur son site internet [8]. Les collaboratrices et collaborateurs des cabinets médicaux doivent être régulièrement sensibilisés, tant à leur entrée en fonction que pendant leur engagement et au moment de leur départ, afin de promouvoir durablement l’attention portée aux thèmes de la sécurité et de la protection des données ainsi qu’une gestion consciente de celles-ci.

Si vous avez des questions sur la newsletter ou des propositions d’amélioration, n’hésitez pas à contacter [email protected].

[1] https://www.ncsc.admin.ch/ncsc/fr/home/aktuell/im-fokus/2022/wochenrueckblick_25.html

[2] https://www.securityweek.com/lockbit-30-ransomware-emerges-bug-bounty-program

[3] https://www.ncsc.admin.ch/ncsc/fr/home/infos-fuer/infos-unternehmen/vorfall-was-nun/ransomware.html

[5] https://www.ncsc.admin.ch/ncsc/fr/home/aktuell/im-fokus/2022/vorsicht_e-mails_2.html

[6] https://www.antiphishing.ch/fr/

[7] https://www.ncsc.admin.ch/ncsc/fr/home/aktuell/im-fokus/2022/wochenrueckblick_26.html

[8] https://www.fmh.ch/fr/prestations/ehealth/securite-informatique.cfm